Seguridad

La cadena de seguridad informática

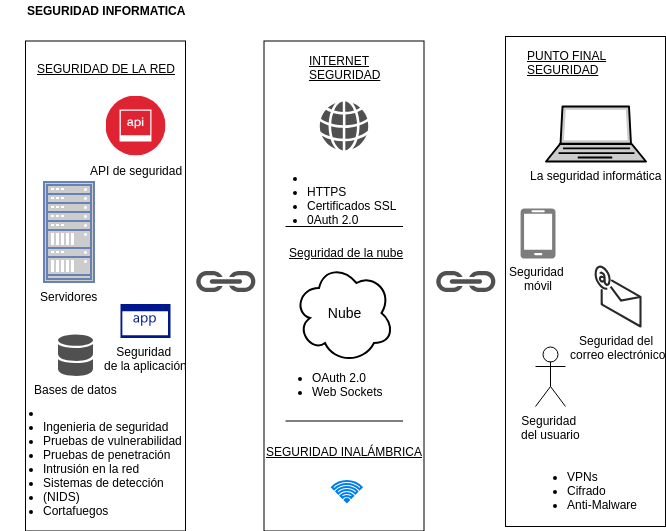

Cuantos más enlaces haya en la cadena de bases de datos, servidores basados en la nube, API y aplicaciones móviles, más vulnerabilidades potenciales enfrentará. Aquí hay una visión general de la seguridad de TI a considerar.

¿Por qué hay tantos tipos de seguridad de TI? Cuantos más enlaces haya en la cadena de una red, más oportunidades tendrán los piratas informáticos para encontrar su camino. Cada componente requiere sus propias medidas de seguridad posteriores, y muchos de ellos se superponen y trabajan en tándem, al igual que lo hacen los componentes reales de una red.

También es importante tener en cuenta que con la seguridad, no existe un enfoque único para todos. Cada red es diferente y se requieren profesionales capacitados para crear planes personalizados en todos los frentes: aplicaciones, bases de datos, dispositivos de red, servidores en la nube, infraestructuras de TI y el enlace a menudo más débil en la cadena de seguridad: los usuarios. Estos planes de seguridad están en funcionamiento, respirando cosas que necesitan actualizarse, actualizarse y parchearse también de forma constante.

SEGURIDAD DE RED: LAS MEJORES DEFENSAS

La seguridad de la red es todo lo que hace para proteger su red, tanto el hardware como el software. Los administradores de red (o administradores del sistema) son responsables de garantizar que la facilidad de uso, la confiabilidad y la integridad de su red permanezcan intactas. Un hacker es capaz de conectarse a una red y bloquear su acceso, por ejemplo, manteniendo a un sistema como rehén para un rescate de bitcoin. Necesitas una excelente defensa para asegurarte de que estás protegido.

La detección de debilidades en una red se puede lograr a través de:

- Ingeniería de seguridad: la práctica de protegerse contra estas amenazas construyendo redes para que sean seguras, confiables y contra ataques maliciosos. Los ingenieros de seguridad diseñan sistemas desde cero, protegiendo las cosas correctas de la manera correcta. Si el objetivo de un ingeniero de software es garantizar que las cosas sucedan (haga clic aquí, y esto sucederá), el objetivo de un ingeniero de seguridad es garantizar que las cosas no ocurran al diseñar, implementar y probar sistemas completos y seguros.

Como parte de la ingeniería de seguridad, existen medidas proactivas para predecir dónde podrían encontrarse las vulnerabilidades y reforzarlas antes de que sean pirateadas:

- Evaluación de vulnerabilidad: los ingenieros identifican los peores escenarios y establecen planes proactivos. Con el software de análisis de seguridad, se identifican y abordan las vulnerabilidades en una computadora, red o infraestructura de comunicaciones.

- Pruebas de penetración: This entails deliberately probing a network or system for weaknesses.

- Sistemas de detección de intrusos en la red (NIDS, por sus siglas en inglés): este tipo de software monitorea un sistema para detectar actividades sospechosas o maliciosas.

Los administradores de red pueden dirigir amenazas (ya sea a través de actividades sospechosas o consultas grandes a una base de datos), luego detener esos ataques, ya sean pasivos (escaneo de puertos) o activos, como:

- Ataques de día cero, también llamados ataques de hora cero: ataques a vulnerabilidades de software que a menudo ocurren antes de que el proveedor de software lo sepa y pueda ofrecer un parche. O bien, los piratas informáticos iniciarán ataques a la vulnerabilidad del software el día que se haga público, antes de que los usuarios puedan instalar los parches (de ahí el nombre “día cero”).

- Ataques de denegación de servicio

- Intercepción de datos y robo

- El robo de identidad

- inyección SQL

Otros métodos de protección de redes incluyen:

- Marcos de seguridad de TI: actúan como planos para que una empresa configure procesos y políticas para administrar la seguridad en un entorno empresarial. Which a company uses can depend on the industry and compliance requirements.

- Contraseña “saltear y salpicar”: Adding a salt, or random data, to a password makes common passwords less common. Un pimiento también es un valor aleatorio adjunto a la contraseña, que es útil para ralentizar a los piratas informáticos.

- autorización, autenticación y, autenticación de dos factores (a veces se envía por SMS, aunque esto también puede resultar vulnerable)

- Redes privadas virtuales (VPNs)

- Lista blanca de aplicaciones, bloquee el acceso no autorizado a una red o intercepciones de datos

- Cortafuegos: bloquee el acceso no autorizado a una red o intercepciones de datos

- Honeypots: son como bases de datos de señuelos que atraen a los piratas informáticos pero no contienen información importante.

- Software antivirus

- Cifrado: descodificación de datos, en tránsito o en reposo, incluido el cifrado de extremo a extremo que se usa a menudo en las aplicaciones y plataformas de mensajería que solo permite que los mensajes cifrados sean leídos por el remitente y el receptor.

Dentro de la seguridad de la red también se incluye la seguridad del contenido, que implica estrategias para proteger la información confidencial de la red para evitar problemas legales o de confidencialidad, o para evitar que sea robada o reproducida ilegalmente. La seguridad del contenido depende en gran medida de la información que su negocio ofrece.

PUNTO FINAL DE SEGURIDAD: ASEGURAR EL ENLACE MÁS DÉBIL

Se dice que los usuarios suelen ser el eslabón más débil de la cadena de seguridad, ya sea porque no están informados adecuadamente sobre las campañas de phishing, dan credenciales a usuarios no autorizados, descargan malware (software malicioso) o usan contraseñas débiles. Es por eso que la seguridad de los puntos finales es tan crucial: lo protege a usted desde el exterior hacia adentro.

La tecnología de seguridad de punto final consiste en proteger los datos en el lugar donde entra y sale de la red. Es un enfoque de protección de red a nivel de dispositivo que requiere que cualquier dispositivo que acceda de forma remota a una red corporativa esté autorizado, o se le impedirá el acceso a la red. Ya sea un teléfono inteligente, una PC, un punto de venta inalámbrico o una computadora portátil, cada dispositivo que accede a la red es un posible punto de entrada para una amenaza externa. Endpoint Security establece políticas para evitar ataques, y el software de seguridad Endpoint aplica estas políticas.

Si alguna vez ha accedido a una red a través de una red privada virtual (VPN), ha visto la seguridad de los puntos finales en acción. El malware es una de las amenazas principales que aborda la seguridad de los puntos finales, incluidos los troyanos de acceso remoto (RAT), que pueden piratear una computadora portátil y permitir que los piratas informáticos lo vean a través de su cámara web.